Outubro de 2019

A plataforma de segurança Secure-D da Upstream detectou e bloqueou mais de 70 milhões de solicitações de transações celulares suspeitas provenientes do aplicativo Snaptube para Android em apenas seis meses. O Snaptube vem divulgando anúncios invisíveis, gerando cliques e compras não-humanas, depois apresentando-os como visualizações reais, cliques e conversões para as redes de publicidade que os servem. Os anúncios são escondidos dos usuários, pois não aparecem na tela.

A INVESTIGAÇÃO

A Secure-D registrou um alto número de transações suspeitas originadas no Snaptube, um popular aplicativo para Android disponível para download em lojas de aplicativos de terceiros. Mais de 70 milhões de solicitações de transações suspeitas foram bloqueadas pela Secure-D com origem em 4,4 milhões de dispositivos individuais em apenas seis meses.

Se não fossem bloqueados, esses 70 milhões de pedidos de transação teriam desencadeado a compra de serviços digitais premium, custando potencialmente aos usuários até US$ 91 milhões em cobranças premium indesejadas. A maior parte da atividade suspeita, que ainda está em andamento, originou-se de dispositivos no Egito, Brasil, Sri Lanka, África do Sul e Malásia.

SOBRE O APP

O Snaptube é um aplicativo de download de vídeo para Android que foi lançado em novembro de 2014. O aplicativo permite que os usuários baixem vídeos e arquivos de áudio de sites populares de streaming de vídeo e música, e até mesmo aplicativos de redes sociais. Foi desenvolvido pela empresa chinesa Mobiuspace, fundada em 2016, uma empresa que obteve financiamento da série B de Investidores de Risco (VCs) chineses. Há vários aplicativos da Mobiuspace disponíveis no Google Play sob diferentes contas de desenvolvedores:

• https://play.google.com/store/apps/details?id=com.dywx.game.mobiuspace

• https://play.google.com/store/apps/developer?id=Mobiuspace+Tech+Top+Player

• https://play.google.com/store/apps/developer?id=Mobiuspace+Browser

O Snaptube está disponível em lojas de aplicativos de terceiros como Uptodown.com, Aptoide.com e UC 9Apps e, de acordo com seu desenvolvedor, possui 40 milhões de usuários.

INÍCIO DA INVESTIGAÇÃO

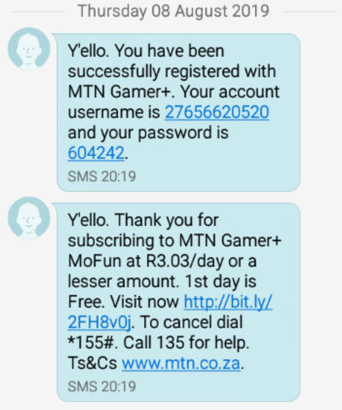

Os enormes volumes de transações suspeitas originadas em vários países provenientes do mesmo aplicativo Android chamaram a atenção dos pesquisadores da Secure-D. A equipe da Secure-D examinou dois dispositivos Android com o aplicativo Snaptube já instalado. Os dispositivos eram um Samsung SM-J120F e um Huawei WS-LX1. Os pesquisadores observaram o envio de mensagens SMS de verificação de assinatura para os dispositivos infectados, após tentativas de iniciar a compra de assinatura para novos serviços móveis onde nenhuma ação do usuário havia ocorrido.

O QUE OS PESQUISADORES DA SECURE-D DESCOBRIRAM

Usando as mensagens de confirmação de assinatura indesejadas como ponto de partida, a Secure-D investigou mais a fundo os dispositivos infectados para rastrear os pedidos dos usuários que causaram a assinatura indesejada.

Os dispositivos infectados foram colocados em um ambiente seguro de sandbox para detectar e registrar todo o tráfego de rede. A análise estática e comportamental mostrou que o Snaptube estava se comunicando com um servidor de comando e controle (C&C) a fim de identificar serviços de assinatura, tentando então assinar o usuário final nesses serviços. Os dados enviados são criptografados e compactados usando o algoritmo gzip.

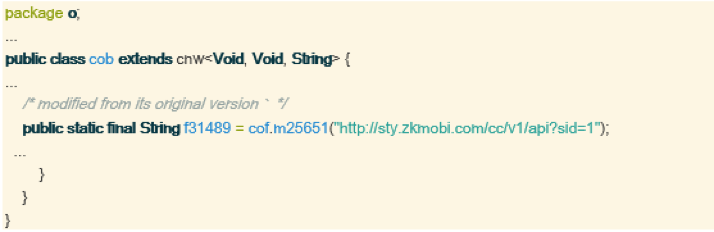

Descobriu-se que o aplicativo Snaptube nos dispositivos infectados continha estruturas SDK com cadeias ofuscadas de código rígido relacionadas a serviços de publicidade. Os SDKs suspeitos identificados incluíam o seguinte:

• com.mgo

• com. mobi

• ‘o’

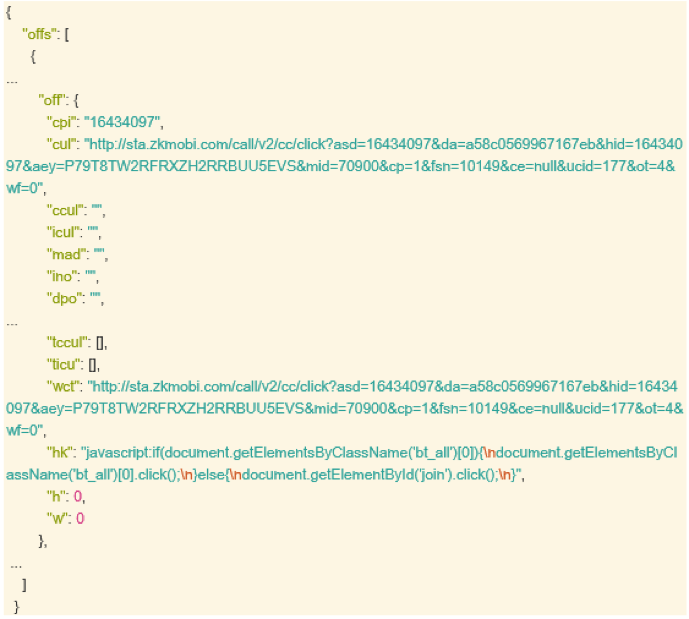

O SDK ‘o’ se comunicaria periodicamente com o servidor C&C para recuperar ofertas publicitárias. Estas ofertas foram recuperadas como Objetos JSON. Alguns objetos continham a URL da oferta, juntamente com o código JavaScript que poderia ser acionado para realizar cliques automatizados.

A análise dos registros de tráfego HTTP nos dispositivos infectados mostrou que todas as tentativas de assinatura não desejadas notadas pelos pesquisadores da Secure-D foram iniciadas pelo SDK ‘o’. Esta observação foi baseada no seguinte.

1) Os hosts raiz dos quais a cadeia de redirecionamentos que levou à assinatura indesejada iniciada foram obtidos como URLs de oferta do servidor C&C. Posteriormente, uma solicitação HTTP GET para a URL iniciou a seguinte cadeia de redirecionamentos:

• sta.zkmobi.com api.bdisl.com

• api.bdisl.com atracking-auto.appflood.com

• atracking-auto.appflood.com go-rilla.offerstrack.net

• [go-rilla.offerstrack.net top.ourbestcontent.com

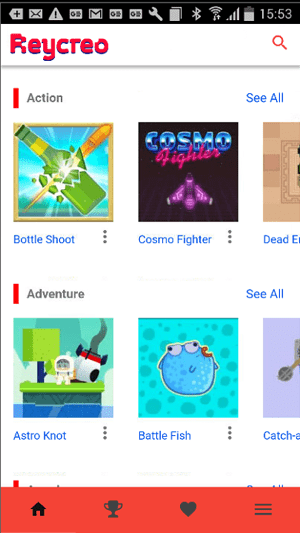

• top.ourbestcontent.com za.reycreo.com

• za.reycreo.com 196.11.240.222

• 196.11.240.222 196.11.240.222

Finalmente, a assinatura bem-sucedida foi capturada na seguinte url:

http://za.reycreo.com/thankyoumtnza.html?result=0&resultDescription=The+user+has+been+successfully+subscribed+to+the+service.+Expect+a+datasync+for+the+same.&MSISDN=27656620520&transactionId=011000003721908081234256256776

Segue outro exemplo de uma página de destino carregada pelo aplicativo em segundo plano e completamente invisível para o usuário:

2) O código JavaScript buscado com as URLs de oferta podia executar inscrições de assinatura bem-sucedidas quando aplicado na página de destino do serviço de assinatura.

O tráfego que levou às assinaturas indesejadas teve origem no aplicativo Snaptube. As provas para isto incluíam o seguinte:

• O SDK ‘o’ foi observado baixando o código adicional JavaScript usado para realizar cliques automatizados. O código foi contido em um arquivo JavaScript chamado global_d201805241555.js, e baixado do servidor cdn.zkmobi.com.

• O SDK ‘o’ continha código que injeta trechos de JavaScript realizando cliques automáticos nos visualizadores da Web onde os serviços anunciados são carregados.

• O código JavaScript usado para realizar cliques automáticos foi encontrado na pasta shared_prefs do aplicativo Snaptube em um arquivo XML usado pelo SDK ‘o’.

• Os dispositivos não foram comprometidos de outra forma, o que significa que não houve outro tipo de aplicativo que exibisse comportamento adverso ou excessivamente privilegiado. A probabilidade de malware (ou seja, código não relacionado ao Snaptube) agir em nome de outros aplicativos era mínima.

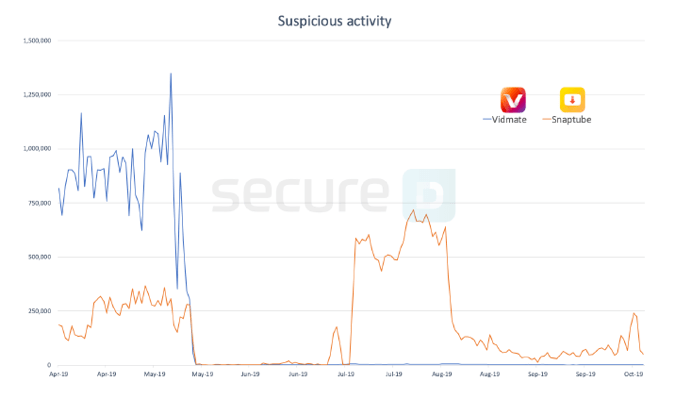

LINKS DE VIOLAÇÕES ANTERIORES

O SDK Mango (com.mgo) encontrado no aplicativo Snaptube examinado pela Secure-D também foi descoberto em uma investigação anterior do aplicativo para celular Vidmate. Os pesquisadores da Secure-D também encontraram um padrão de tráfego comum e URLs e domínios similares sendo incluídos como aqueles relatados com Vidmate. O que deve ser mencionado é que a atividade suspeita do Snaptube cessou logo após a publicação de uma reportagem da imprensa sobre a brecha de segurança no Vidmate.

Finalmente, os SDKs suspeitos encontrados tanto no Vidmate quanto no 4Shared foram detectados comunicando-se com o zkmobi.com – exatamente como o SDK ‘o’ no Snaptube fazia.

APLICATIVOS EM CELULARES: UM ALVO CRESCENTE PARA OS CRIMINOSOS CIBERNÉTICOS – CONSEQUÊNCIAS PARA OS USUÁRIOS FINAIS

O aplicativo comprometido Snaptube, analisado pela Secure-D, poderia ter inscrito usuários finais em serviços indesejados de assinatura de celulares que custam dinheiro e consomem dados móveis, adicionando cobranças que se alimentam do tempo de conexão pré-pago. Em muitos mercados emergentes, o uso do tempo de conexão pré-pago é a única maneira de pagar por serviços digitais.

Os aplicativos para celular comprometidos e as fraudes em anúncios de celular continuam sendo um problema crescente que afeta a todos. Para evitar ser vítima de compras indesejadas ou perder os créditos pré-pagos, os usuários do Android, em particular, devem verificar seus telefones para ver se têm algum aplicativo suspeito instalado. Em caso afirmativo, eles devem desinstalá-los imediatamente e verificar quaisquer novas cobranças de tempo de conexão em busca de possíveis fraudes.

As lojas de aplicativos de terceiros muitas vezes empregam menos fiscalização para código adverso e comportamento estranho em aplicativos listados, mas mesmo aplicativos de fontes oficiais como o Google Play podem ser comprometidos. Antes de qualquer instalação, os usuários devem verificar as avaliações do aplicativo, os detalhes do desenvolvedor e a lista de permissões solicitadas, certificando-se de que todas elas estejam relacionadas com o objetivo declarado do aplicativo.

PARA OPERADORAS DE REDES DE TELEFONIA CELULAR, PROVEDORES E AGREGADORES DE CONTEÚDO, CLIENTES DA SECURE-D

A Secure-D tem bloqueado todas as atividades suspeitas do Snaptube desde o início de sua investigação.

PARA ESPECIALISTAS EM SEGURANÇA DA INFORMAÇÃO

A Secure-D compartilha suas descobertas com a comunidade para ajudar a combater fraudes e eliminar as ameaças online. Para solicitar uma análise técnica completa da infecção pelo Snaptube ou uma lista de aplicativos infectados, os profissionais de segurança podem entrar em contato através do e-mail info@secure-d.io.