Julho de 2019

O laboratório de segurança da Upstream, Secure-D, revelou que o 4shared, um popular aplicativo de compartilhamento e armazenamento de arquivos para Android, esconde uma atividade em segundo plano suspeita. O 4shared tem entregue anúncios falsos a dispositivos de usuários que geram visualizações falsas, cliques e compras; depois informa métricas de engajamento falsificadas de volta às redes de publicidade. Os anúncios nunca são vistos pelos usuários e na verdade não aparecem na tela.

A INVESTIGAÇÃO

Recentemente, a Secure-D identificou e bloqueou mais de 114 milhões de transações celulares suspeitas originárias do mesmo aplicativo Android, 4shared. Estas transações tiveram origem em 2 milhões de dispositivos celulares individuais em 17 países e poderiam ter custado aos usuários até US$ 150 milhões em cobranças indesejadas.

O 4shared é um aplicativo popular de compartilhamento e armazenamento de arquivos móvel e desktop. Disponível desde 2011, ele tem recebido avaliações geralmente positivas de fontes como PC World, Softonic, e Microsoft Store. O aplicativo Android gerou mais de 100 milhões de downloads e ficou em segundo lugar em sua categoria na Áustria, 7º na Itália, e 10º na Suíça. No entanto, em 17 de abril de 2019 foi abruptamente removido do Google Play – depois foi substituído no dia seguinte. A nova versão foi lançada como um aplicativo totalmente novo – não como uma atualização de versão – mas mantém o ícone original 4shared, com uma faixa “nova”. Até 21 de junho, houve mais de 5 milhões de instalações do ‘novo’ 4shared no Google Play, livres do código responsável pela atividade suspeita, ao contrário dos mais de 100 milhões de usuários de aplicativos anteriores que permaneceram afetados. Os usuários do Android o avaliaram com 4,6 de 5. O 4shared é desenvolvido pela empresa ucraniana New IT Solutions Ltd.

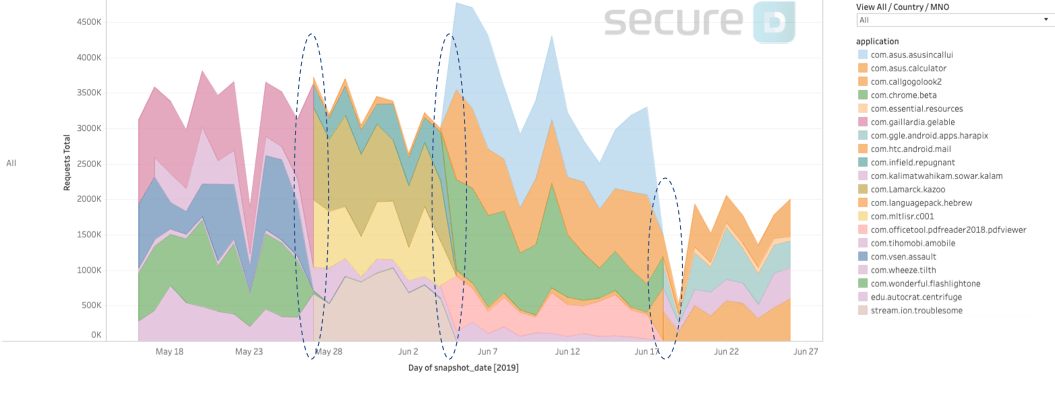

Continuando a monitorar a atividade do 4shared em junho, a Secure-D descobriu que o aplicativo está tentando mascarar sua identidade enquanto realiza atividades suspeitas. Em vez de aparecer com seu próprio nome, ele assume os nomes de aplicativos legítimos existentes (como com.chrome.beta – a nova versão beta do navegador Chrome do Google) ou os inexistentes. O aplicativo parece estar usando vários nomes falsos ao mesmo tempo que muda de maneira regular e simultânea (veja o gráfico abaixo).

PREPARANDO A INVESTIGAÇÃO

A Secure-D registrou um alto número de assinaturas suspeitas de serviços digitais não iniciadas pelo usuário, levando a cobranças indesejadas de tempo de conexão. Compramos um dos dispositivos, que realizou um grande número de tentativas de assinaturas, de seu proprietário e o colocamos em nosso laboratório para investigação. O aparelho era um SAMSUNG GALAXY J1 MINI PRIME, SM-J106 e tinha o aplicativo 4shared instalado. Os testes começaram com uma análise dinâmica do dispositivo para detectar e registrar o tráfego HTTP dentro e fora da rede do dispositivo.

AS DESCOBERTAS ALARMANTES: O COMPORTAMENTO SUSPEITO DO 4SHARED

Durante os testes, SMSs de verificação de assinatura foram enviados no dispositivo quando houve uma tentativa de assinatura indesejada, permitindo aos especialistas da Secure-D isolar e examinar o tráfego relevante.

A análise estática e comportamental mostrou que o aplicativo 4shared estava se comunicando com servidores de comando e controle e, após múltiplos redirecionamentos, se conectaria ao portal de compras para serviços digitais premium.

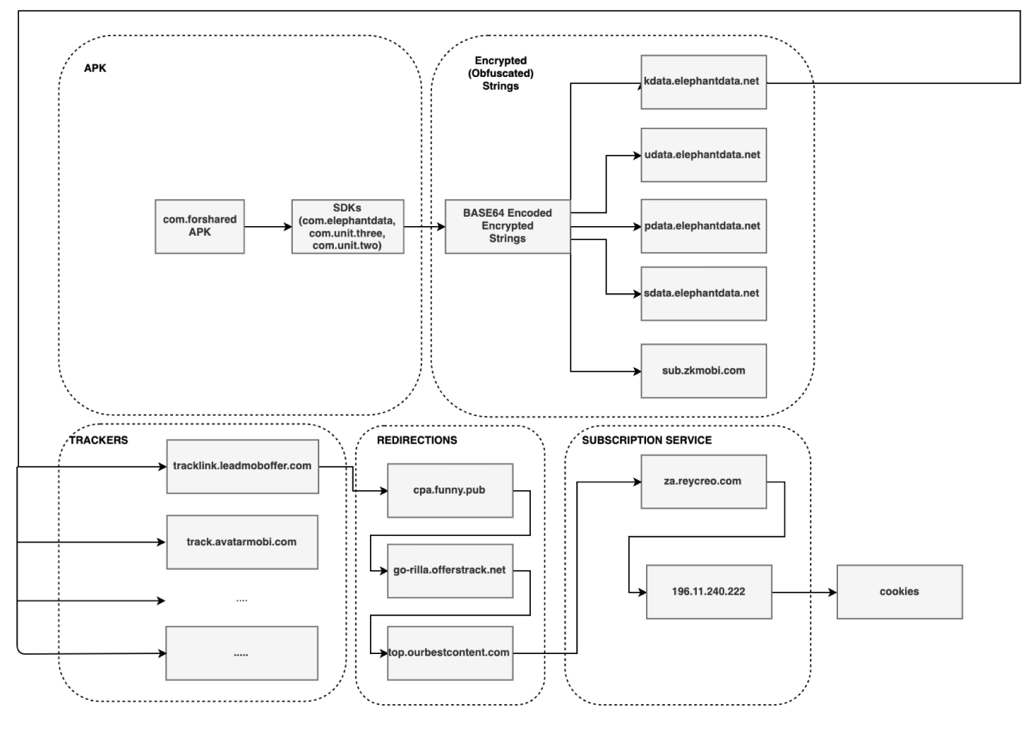

A equipe Secure-D observou a comunicação ocorrendo e uma série de SDKs embutidos no aplicativo 4shared foram envolvidos. Os SDKs eram os seguintes:

– com.elephant.data

– com.elephantdata

– com.unit.two

– com.unit.three

Em uma análise mais aprofundada, descobriu-se que os SDKs continham URLs obscurecidas e codificadas, criando a cadeia de redirecionamento que levou às assinaturas indesejadas.

As URLs ofuscadas foram:

– kdata.elephantdata.net

– udata.elephantdata.net

– pdata.elephantdata.net

– sdata.elephantdata.net

– sub.zkmobi.com

Os SDKs embutidos foram projetados para navegar por uma série de serviços de publicidade e, em seguida, realizar ‘cliques’ automáticos nos anúncios. Tudo isso ocorreu de forma invisível em segundo plano, sem nenhuma interação do usuário. O fluxo é descrito a seguir:

A análise mostrou que o link inicial para os rastreadores dos anúncios invisíveis havia sido ofuscado, enquanto a mensagem contendo a URL de localização do código dinamicamente fornecido foi transferida encriptada – uma configuração não-padrão sugerindo que a intenção dos SDKs era suspeita.

A análise aprofundada também registrou o caminho dos redirecionamentos, levando a um clique fraudulento no anúncio e a uma assinatura indesejada de um serviço digital premium:

1. http://tracklink.leadmoboffer.com/

2. http://cpa.funny.pub/

3. http://go-rilla.offerstrack.net/

4. https://top.ourbestcontent.com/

5. http://za.reycreo.com/

6. http://196.11.240.222/

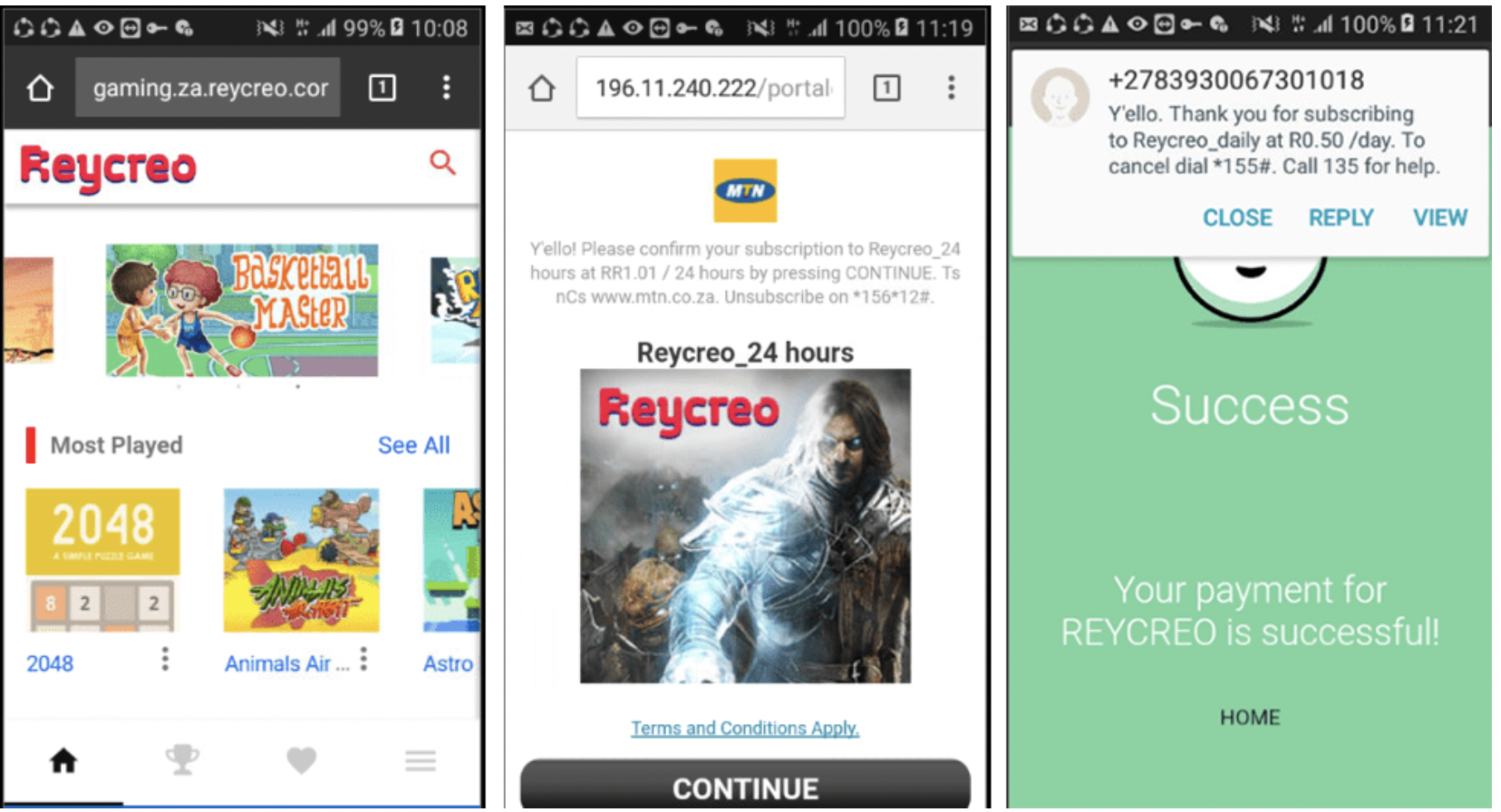

Exemplos de páginas de destino carregadas pelo aplicativo em segundo plano e completamente invisíveis para o usuário:

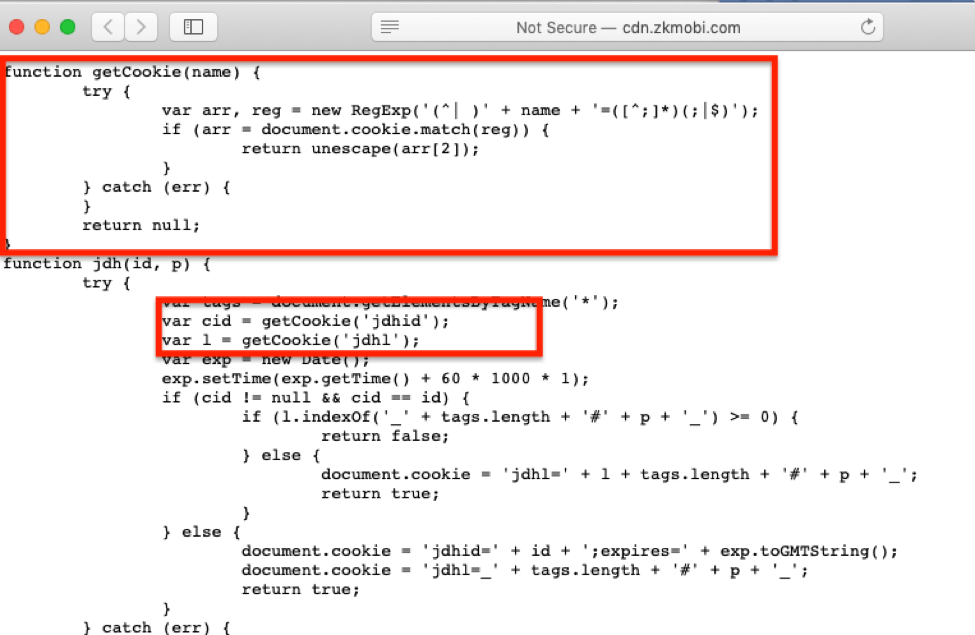

O SDK também baixou um arquivo JavaScript que executou os cliques automatizados. Ele também configurou cookies a fim de determinar se um “clique” já havia sido feito para um anúncio específico no passado. O código abaixo mostra a capacidade de análise de cookies do arquivo JavaScript para cookies relevantes para o serviço de assinatura:

A URL para o arquivo JavaScript foi obtida através de uma resposta compactada e criptografada do servidor “kdata.elephantdata.net”, e depois carregada através do SDK “com.unit.two”.

Os links que permitiram o redirecionamento para o serviço de assinatura e o link para o arquivo JavaScript que realiza os cliques automatizados foram todos hospedados em servidores completamente diferentes – uma clara indicação de que uma técnica de fachada de domínio estava sendo usada para camuflar a identidade do fraudador.

O aplicativo também estava transmitindo dados pessoais, incluindo deviceType, deviceId, userId, deviceCategory, sessões, activeDays, lastSession, AgeMin, AgeMax e Gênero para servidores localizados nas Ilhas Virgens Britânicas e nos Estados Unidos. Esta operação é habilitada com o consentimento do usuário. De acordo com a Declaração de Privacidade do Google Play, os usuários do 4shared têm a opção de consentir ou não com a coleta e uso de suas informações pessoais.

Além disso, a análise mostrou que o 4shared para Android usa permissões intrusivas que não estão relacionadas com suas funções declaradas. As seguintes permissões são classificadas como perigosas:

| Permissão | O que ela autoriza |

| android.permission.ACCESS_FINE_LOCATION android.permission.ACCESS_COARSE_LOCATION |

Permite que o aplicativo tenha acesso à localização do usuário. |

| android.permission.READ_PHONE_STATE | Permite que o aplicativo leia dados do dispositivo/telefone, incluindo o número de telefone do dispositivo, informações atualizadas da rede celular, o status de quaisquer chamadas em andamento e uma lista de quaisquer contas telefônicas registradas no dispositivo. |

| android.permission.READ_CONTACTS | Permite que o aplicativo leia os dados dos contatos do usuário. |

| android.permission.READ_EXTERNAL_STORAGE android.permission.WRITE_EXTERNAL_STORAGE |

Permite que o aplicativo leia ou grave no armazenamento externo do telefone. |

| android.permission.GET_ACCOUNTS | Permite o acesso à lista de contas existentes no dispositivo. |

| android.hardware.CAMERA | Permite o acesso ao dispositivo de câmera. |

ESCALA DO PROBLEMA E DO IMPACTO

A Secure-D bloqueou mais de 114 milhões de transações celulares suspeitas iniciadas pelo 4shared através de 2 milhões de dispositivos únicos. Apenas as transações de 114 milhões de celulares poderiam ter totalizado até $150 milhões de dólares em despesas de conexão. Em muitos mercados emergentes, os débitos em relação ao tempo de conexão pré-pago são a única forma de acesso dos usuários aos serviços digitais e de banda larga celular.

A maior parte das transações celulares suspeitas – que ainda estão em andamento – vem de dispositivos no Brasil (110 milhões de tentativas suspeitas), Indonésia e Malásia. A Secure-D também testemunhou a atividade fraudulenta de transações celulares do 4shared em outros 14 países.

CONCLUSÕES, EFEITOS SOBRE OS USUÁRIOS

O 4shared estava sendo usado de forma fraudulenta para falsificar métricas de engajamento de usuários e obter receitas de redes de publicidade online, resultando em grandes consequências para os usuários finais:

- Cobranças de conexão não desejadas e inesperadas para serviços digitais premium sem o consentimento do usuário.

- O esgotamento não esperado de seus dados e a redução da vida útil da bateria, mesmo quando o dispositivo não está em uso, devido à atividade invisível em segundo plano.

- Transferência de informações pessoais dos usuários para servidores localizados nas Ilhas Virgens Britânicas e nos EUA. Estes dados pessoais do usuário poderão incluir deviceType, deviceId, userId, deviceCategory, sessões, activeDays, lastSession, AgeMin, AgeMax, e Gênero.

A fraude publicitária via celulares está aumentando em frequência e sofisticação. Para evitar ser vítima de fraude publicitária em celulares, os usuários de Android devem verificar imediatamente seus telefones para ver se têm algum aplicativo suspeito instalado. Em caso afirmativo, eles devem desinstalá-lo imediatamente e analisar qualquer cobrança de tempo de conexão recente em busca de possíveis fraudes. Na maioria dos casos, instalar somente aplicativos Android do Google Play é uma boa regra de ouro – mas até mesmo aplicativos de fontes legítimas podem ser comprometidos. Antes de qualquer instalação, os usuários devem verificar as avaliações do aplicativo, os detalhes do desenvolvedor e a lista de permissões solicitadas, certificando-se de que todas elas estejam relacionadas com o objetivo declarado do aplicativo.

PARA OPERADORAS DE REDES DE TELEFONIA CELULAR, PROVEDORES E AGREGADORES DE CONTEÚDO, CLIENTES DA SECURE-D

A Secure-D tem bloqueado todas as atividades suspeitas por meio do 4shared desde o seu início.

PARA ESPECIALISTAS EM SEGURANÇA DA INFORMAÇÃO

A Secure-D compartilha suas descobertas com a comunidade para ajudar a combater fraudes e eliminar as ameaças online. Para solicitar o APK infectado do 4shared, a análise técnica completa, uma lista de aplicativos infectados, os profissionais de segurança podem entrar em contato pelo e-mail info@secure-d.io

A Secure-D trabalhou em conjunto com a TechCrunch para contar esta história. Você pode ler o que eles escreveram aqui.

Atualização: Após a publicação do relatório da Secure-D, o 4shared declarou que não estava ciente da atividade em segundo plano do aplicativo, e que havia removido o SDK do Elephant Data na nova versão do aplicativo. Os usuários de versões mais antigas que ainda contêm o SDK devem atualizar manualmente para a versão mais nova.